Rodrigo Martínez Bravo - Mié, 16/10/2024 - 12:01

Ingeniero informático trabajando en ciberseguridad.

Ingeniero informático trabajando en ciberseguridad.

Si te preocupa cómo mejorar la seguridad de los PLCs en la industria frente a ciberataques, especialmente ransomware, este proyecto te será especialmente interesante. Te presento mi Trabajo de fin de Máster en Ciberseguridad titulado «Desarrollo e Implementación de un Sistema de Gestión de Snapshots en PLCs siguiendo la Normativa Industrial» donde abordo un desafío crítico: la vulnerabilidad de los PLCs en entornos de desarrollo continuo (CD) ante amenazas cada vez más sofisticadas.

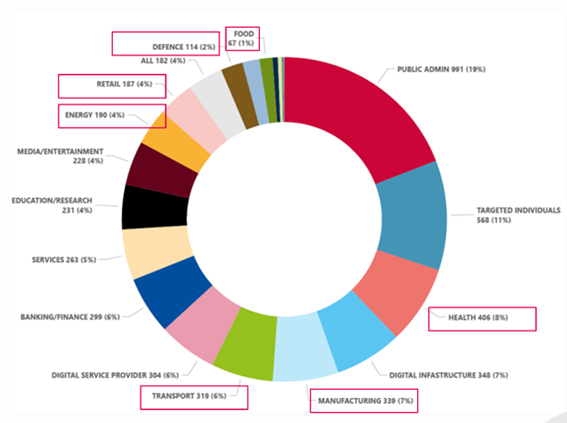

El ransomware ha crecido exponencialmente, afectando cada vez más a infraestructuras críticas. En este contexto, los PLCs, que son piezas clave en los procesos industriales, no están suficientemente preparados para gestionar actualizaciones frecuentes y complejas en un entorno CD [1], [2]. Este proyecto tiene como objetivo ofrecer una solución que minimice los riesgos de seguridad, aplicando estándares como NIST [3] e IEC 62443 [4], para garantizar que los PLCs estén protegidos ante las amenazas actuales.

Ilustración 1: El sector industrial (OT) aglutina más de un 25% de todos los ataques de ransomware según informes especializados de ENISA [3].

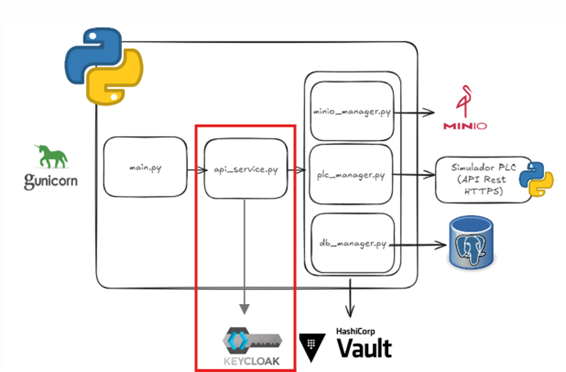

El corazón de este proyecto ha sido el desarrollo de un sistema antiransomware completamente integrado en los flujos de trabajo de CD y aplicando la normativa actual industrial en el campo de la ciberseguridad [5]. Para ello, diseñé un backend que gestiona todo el ciclo de despliegue de software, asegurando que en cada etapa haya capas de seguridad robustas. En cuanto a la gestión de usuarios y accesos, utilicé Keycloak, una plataforma que gestiona identidades y accesos, e implementé autenticación a través de tokens JWT. Además, Keycloak permite configurar autenticación multifactor y permisos basados en roles, lo que me ha permitido establecer un control granular que garantiza que solo las personas autorizadas puedan acceder y manipular los programas de los PLCs, añadiendo una capa extra de protección.

El almacenamiento seguro se implementó con MinIO, una solución S3 compatible con Amazon, que ofrece replicación de datos, versionado y cifrado en el servidor con SSE (Server-Side Encryption). MinIO asegura que cualquier modificación o eliminación de snapshots quede registrada y protegida frente a ataques. Para complementar esto, integré Vault para gestionar las credenciales del sistema de manera segura. Vault ofrece un control de acceso estricto sobre claves y secretos, minimizando el riesgo de exposición.

Antes de cada despliegue, utilicé hashes SHA-256 para verificar la integridad del software. Esto asegura que los programas desplegados en los PLCs no han sido alterados de forma maliciosa, reforzando así la seguridad. Además, se implementó un sistema de snapshots automatizado que realiza copias de las configuraciones de los PLCs antes de cada actualización. Este mecanismo permite una recuperación rápida en caso de ataque, ya que las snapshots se almacenan en entornos aislados y distribuidos.

Ilustración 2: Diagrama simplificado de la solución aplicada al proyecto.

Para asegurar la protección en las comunicaciones entre los sistemas de control y el backend, implementé protocolos seguros como HTTPS, garantizando que cada solicitud esté autenticada y encriptada, bloqueando de manera inmediata cualquier intento de acceso no autorizado. Además, se aplicaron estrictas políticas de seguridad basadas en OWASP para proteger contra vulnerabilidades comunes, como las inyecciones SQL, utilizando sentencias preparadas para interactuar con las bases de datos y asegurando una defensa sólida contra este tipo de ataques. También se incluyó protección DDoS para mitigar intentos de saturación del sistema, reforzando aún más su resiliencia ante ciberataques. Todo esto fue integrado en un entorno de despliegue automatizado, optimizando el ciclo de actualización y minimizando la intervención manual, lo que asegura una respuesta ágil frente a posibles amenazas y facilita la administración del sistema.

Este proyecto muestra cómo he podido aplicar metodologías avanzadas de seguridad en entornos industriales, ofreciendo soluciones que el sector necesita urgentemente para enfrentar las crecientes amenazas cibernéticas. Todo el trabajo se apoyó en un marco teórico sólido, basado en normativas industriales como NIST e IEC 62443, donde he aplicado sus principios de forma práctica para proteger los sistemas de control y mejorar la seguridad en entornos de desarrollo continuo. Estas normativas no solo ofrecen una guía, sino que marcan un camino claro hacia la implementación de medidas efectivas de ciberseguridad. Si te interesa conocer en profundidad cómo he llevado a cabo esta integración y qué soluciones sugiero para mejorar la seguridad de los PLCs, puedes consultar mi TFM en la Biblioteca de la Universidad.

Referencias

[1] «Riesgos de seguridad en los PLC. INCIBE-CERT.» Accessed: Aug. 26, 2024. [En línea].

[2] «ENISA Threat Landscape for Ransomware Attacks — ENISA» Accessed: Jun. 03, 2024. [Online]. Disponible en:

[3] G. M. NIST, «NIST Cybersecurity Framework 2.0», National Institute of Standards and Technology, Gaithersburg, MD, NIST CSWP 29, 2024.

[4] «ISA/IEC 62443 Series of Standards - ISA», isa.org. Accedido: 6 de Aug de 2024. [En línea].

[5] D. Bhamare, M. Zolanvari, A. Erbad, R. Jain, K. Khan, and N. Meskin, «Cybersecurity for industrial control systems: A survey» Comput. Secur, vol. 89, Feb. 2020.

En el mes de la ciberseguridad, sigue otros blogs publicados:

Octubre, mes de la ciberseguridad. Autora: Amalia Orúe López. Decana de la Facultad de Ciencias y Tecnología.

Protegerse frente al phishing. Autora: Marta Morales Pascual. Alumna del Máster en Ciberseguridad.

¿Qué hacer después de sufrir un ataque de phishing? Autor: José David Pulgarín Serna. Alumno del Máster en Ciberseguridad.

Editor: Universidad Isabel I

ISSN 2792-1794

Burgos, España

Añadir nuevo comentario